El investigador de seguridad de Guardicore, Amit Serper, descubrió un grave defecto en Microsoft descubrimiento automático—El protocolo que permite la configuración automática de una cuenta de correo electrónico con solo la dirección y contraseña requeridas. La falla permite a los atacantes que compran dominios llamados «autodiscover» – por ejemplo autodiscover.com o autodiscover.co.uk – interceptar las credenciales de cuenta de texto sin cifrar de los usuarios que experimentan problemas de red (o cuyos administradores configuraron incorrectamente el DNS).

Guardicore compró varios de estos dominios y los explotó como trampas de identificación de prueba de concepto del 16 de abril al 25 de agosto de este año:

- Autodiscover.com.br

- Autodiscover.com.cn

- Autodiscover.com.co

- Autodiscover.es

- Autodiscover.fr

- Autodiscover.in

- Autodiscover.it

- Autodiscover.sg

- Autodiscover.uk

- Discovery.xyz automático

- Autodiscover.online

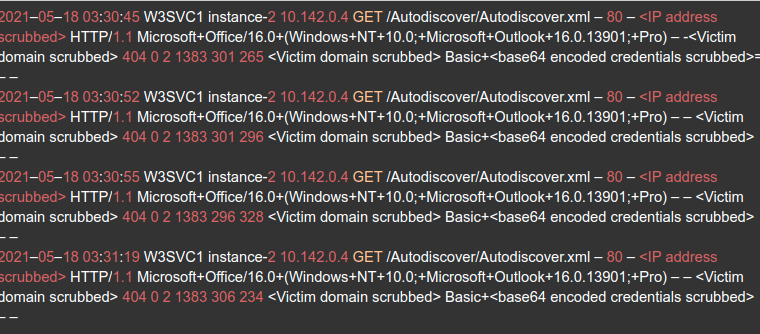

Un servidor web conectado a estos dominios ha recibido cientos de miles de credenciales de correo electrónico, muchas de las cuales también se utilizan como credenciales de dominio de Windows Active Directory, en texto sin cifrar. Las credenciales las envían los clientes que solicitan la URL. /Autodiscover/autodiscover.xml, con un encabezado de autenticación HTTP Basic que ya incluye las credenciales codificadas en Base64 del desafortunado usuario.

Tres fallas principales contribuyen a la vulnerabilidad general: el comportamiento de retroceso y escalamiento del protocolo de detección automática cuando falla la autenticación, su incapacidad para validar los servidores de detección automática antes de proporcionar las credenciales de usuario y su disposición a utilizar mecanismos inseguros como HTTP Basic en primer lugar. .

Falla con la detección automática

El verdadero trabajo del protocolo de detección automática es la simplificación de la configuración de la cuenta; es posible que pueda confiar en que un usuario normal recuerde su dirección de correo electrónico y contraseña, pero décadas de informática nos han enseñado que pedirles que recuerden e ingresen correctamente detalles como POP3. o IMAP4, TLS o SSL, TCP 465 o TCP 587, y las direcciones de los servidores de correo reales están a varios puentes demasiado lejos.

El protocolo de detección automática permite a los usuarios normales configurar sus propias cuentas de correo electrónico sin ayuda, almacenando todas las partes no privadas de la configuración de la cuenta en servidores de acceso público. Cuando configura una cuenta de Exchange en Outlook, le proporciona una dirección de correo electrónico y una contraseña: por ejemplo, [email protected] con contraseña Hunter2.

Armado con la dirección de correo electrónico del usuario, Detección automática le permite encontrar información de configuración en un documento XML publicado. Probará conexiones HTTP y HTTPS a las siguientes URL. (Notar: contoso es el microsismo, representando un ejemplo de nombre de dominio en lugar de un dominio específico).

- http (s): //Autodiscover.example.contoso.com/Autodiscover/Autodiscover.xml

- http (s): //example.contoso.com/Autodiscover/Autodiscover.xml

Hasta ahora todo está bien, podemos suponer razonablemente que cualquiera que tenga permiso para colocar recursos en example.contoso.com o su Autodiscover subdominio recibió confianza explícita del propietario de example.contoso.com él mismo. Desafortunadamente, si estos intentos iniciales de conexión fallan, la detección automática se retirará e intentará encontrar recursos en un dominio de nivel superior.

En este caso, el siguiente paso de Autodiscover sería investigar /Autodiscover/Autodiscover.xml para contoso.com él mismo, así como Autodiscover.contoso.com. Si esto falla, la detección automática falla nuevamente, esta vez enviando información de correo electrónico y contraseña a autodiscover.com él mismo.

Sería suficientemente malo si Microsoft tuviera autodiscover.com– pero la realidad es considerablemente más turbia. Este dominio se registró originalmente en 2002 y actualmente es propiedad de una persona u organización desconocida que utiliza el Escudo de privacidad de WHOIS de GoDaddy.

Resultados de Guardicore

En los aproximadamente cuatro meses que Guardicore ejecutó su trampa de identificación de prueba, recopiló 96,671 conjuntos únicos de nombres de usuario y contraseñas de mensajería de texto claro. Estas credenciales provienen de una amplia variedad de organizaciones: empresas que cotizan en bolsa, fabricantes, bancos, compañías eléctricas, etc.

Los usuarios afectados no ven los errores HTTPS / TLS en Outlook, cuando el protocolo de detección automática falla desde Autodiscover.contoso.com.br Para Autodiscover.com.br, la protección que ofrece contosola propiedad de su propio certificado SSL desaparece. El que compró Autodiscover.com.br– en este caso Guardicore – simplemente proporciona su propio certificado, que satisface las advertencias de TLS incluso si no pertenece a contoso Para nada.

En muchos casos, Outlook o un cliente similar ofrecerá inicialmente las credenciales de su usuario en un formato más seguro, como NTLM. Desafortunadamente, todo lo que se necesita es un simple HTTP 401 del servidor web que solicita la autenticación HTTP básica, que el cliente que usa la detección automática cumplirá (generalmente sin errores ni advertencias al usuario) y enviará las credenciales en texto sin formato codificado en Base64 , totalmente legible por el servidor web que responde a la solicitud de detección automática.

Conclusión

La verdadera mala noticia aquí es que, desde la perspectiva del público en general, es no hay estrategia de mitigación para este error de detección automática. Si la infraestructura de detección automática de su organización está teniendo un mal día, su cliente «fallará» como se describe, exponiendo potencialmente sus credenciales. Esta falla aún no se ha corregido. Según Jeff Jones, gerente senior de Microsoft, Guardicore reveló públicamente la falla antes de reportarla a Microsoft.

Si es administrador de red, puede mitigar el problema denegando las solicitudes de DNS para dominios de detección automática. Si se bloquea cada solicitud de resolución para un dominio que comienza con «Detección automática», el protocolo Detección automática no podrá revelar las credenciales. Aún debe tener cuidado: podría tener la tentación de «bloquear» tales solicitudes devolviendo 127.0.0.1, pero puede permitir que un usuario inteligente descubra la dirección de correo electrónico de otra persona y / o las credenciales de Active Directory, si pueden engañar al objetivo para que inicie sesión en la PC del usuario.

Si es un desarrollador de aplicaciones, la solución es más simple: no implemente la parte defectuosa de la especificación de detección automática en primer lugar. Si su aplicación nunca intenta autenticarse en un dominio «ascendente», no revelará las credenciales de sus usuarios a través de Detección automática.

Para obtener más detalles técnicos, recomendamos encarecidamente el propio Guardicore entrada en el blog así como la detección automática de Microsoft Documentación.

Mostrar imagen por Just_Super a través de Getty Images

«Defensor de los viajes extremos. Amante del café. Experto en tocino total. Wannabe tv pionero».

También te puede interesar

-

Samsung podría dividir notificaciones y configuraciones rápidas en Android 15

-

Los primeros videos de desmontaje del Galaxy Z Flip6 muestran las baterías más grandes y la nueva cámara de vapor

-

Google TV en televisores, la aplicación de Android ya no permite comprar programas de TV

-

[Video] Ajuste ángulos de forma remota, capture hasta los detalles más pequeños: nuevas formas de crear – Samsung Newsroom México

-

El iPhone SE 4 podría compartir el mismo diseño que el iPhone 16, sugiere una nueva filtración